Al trabajar en el espacio de la Inteligencia de Amenazas Cibernéticas (CTI), desarrollas cierta inmunidad a la sorpresa, o eso crees. Incluso las organizaciones más endurecidas, aquellas con posturas de seguridad aparentemente impenetrables e inversiones multimillonarias en SOC, pueden verse comprometidas. Sin embargo, cuando la Universidad de Harvard, una institución de 389 años con un presupuesto operativo anual que supera los $ 6 mil millones, aparece en el sitio de fuga de datos de Cl0p con 1.3 terabytes de datos exfiltrados, sirve como un claro recordatorio: en el panorama de amenazas actual, ninguna organización es demasiado prestigiosa, demasiado bien financiada o demasiado avanzada tecnológicamente para ser inmune

El vector de ataque: explotación de día cero a escala

Lo que hace que este incidente sea particularmente notable desde la perspectiva de la inteligencia de amenazas es el modus operandi: Cl0p aprovechó una vulnerabilidad crítica de día cero (CVE-2025-61882, CVSS 9.8) en E-Business Suite (EBS) de Oracle para lograr la ejecución remota de código (RCE) no autenticada. Esto no fue una campaña de phishing o un compromiso de la cadena de suministro, fue una explotación sofisticada de software de nivel empresarial que afectó potencialmente a cientos de organizaciones simultáneamente.

Según la telemetría del Grupo de Inteligencia de Amenazas (GTIG) de Google y Mandiant, la explotación comenzó ya en julio de 2025, y los atacantes mantuvieron un acceso persistente durante meses antes de que comenzara la extorsión masiva a principios de octubre. El FBI caracterizó esta vulnerabilidad como una situación de «detén lo que estás haciendo y parchea inmediatamente», terminología reservada para las amenazas más críticas.

Lo que se vio comprometido: más allá de las notificaciones de violación a nivel superficial

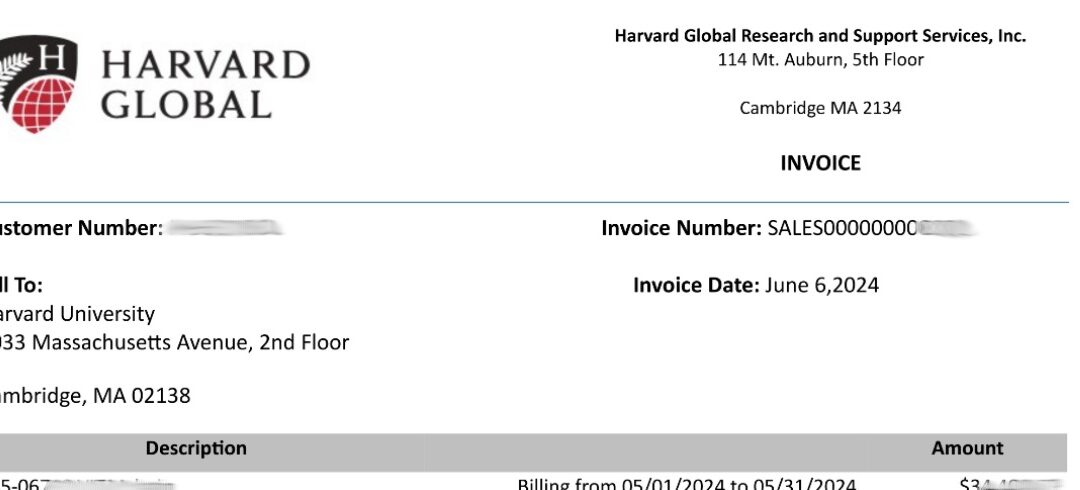

Nuestro análisis del conjunto de datos filtrado, aprovechando los algoritmos de clasificación de datos impulsados por IA y los modelos de reconocimiento de patrones entrenados en la detección de PII, revela que la violación afectó principalmente a la infraestructura Oracle EBS de Harvard Global. Los datos exfiltrados incluyen:

- Asientos de diario y transacciones contables que abarcan varios períodos fiscales (2019-2025)

- Registros financieros multidivisa (TND, GBP, NIS, ZAR, USD, INR) que indican la exposición a operaciones internacionales

- Datos de nómina que contienen información sobre la remuneración de los empleados

- Registros de pago de proveedores y detalles de transacciones de empresas vinculadas

- Código fuente interno de los sistemas administrativos de Harvard

Las convenciones de nomenclatura y las estructuras de esquema observadas en el corpus de datos filtrados confirman una arquitectura de Oracle E-Business Suite, un hallazgo consistente con el análisis de campo realizado a través de las capacidades automatizadas de huellas dactilares ERP de nuestra plataforma de inteligencia de amenazas.

La dimensión regulatoria: Obligaciones de notificación de incumplimiento de Massachusetts

Más allá de los aspectos técnicos de este incidente, Harvard ahora enfrenta importantes obligaciones regulatorias bajo la Ley de Notificación de Violación de Datos de Massachusetts (MGL c. 93H). Este estatuto exige que las organizaciones que poseen información personal de los residentes de Massachusetts deben informar las violaciones de seguridad a:

- El Fiscal General de Massachusetts

- El Director de Asuntos del Consumidor y Regulación Comercial

- Todas las personas afectadas

La ley requiere notificación «sin demoras irrazonables», equilibrando las necesidades de las investigaciones policiales con el imperativo de restaurar la integridad del sistema. El incumplimiento conlleva graves consecuencias: las organizaciones pueden enfrentar litigios civiles bajo el Capítulo 93A (Ley de Protección al Consumidor de Massachusetts), lo que puede resultar en daños triples, honorarios de abogados y costos judiciales.

Dado que el conjunto de datos filtrado incluye información de nómina, casi con certeza que contiene SSN, direcciones y detalles de compensación de los residentes de Massachusetts, las obligaciones de notificación de Harvard son inequívocas. El reloj está corriendo.

La realidad estratégica: por qué las APT se mantienen a la vanguardia de la defensa empresarial

Esta brecha ilumina una verdad incómoda que los profesionales de CTI entienden visceralmente: los adversarios operan con ventajas temporales y tácticas que la tecnología por sí sola no puede neutralizar. Cl0p mantuvo el acceso a los sistemas de Harvard durante meses antes de que Oracle reconociera la existencia de la vulnerabilidad. Ninguna solución EDR, ninguna regla de correlación SIEM, ninguna plataforma de detección de anomalías impulsada por IA evitó esta intrusión.

Considere el historial de Cl0p: la campaña de transferencia MOVEit de 2023 (CVE-2023-34362) comprometió a más de 2,000 organizaciones y generó un estimado de $ 75 millones en pagos de rescate. Antes de eso, Accellion FTA (2020-2021), GoAnywhere MFT (CVE-2023-0669) y ahora Oracle EBS. El patrón es consistente: identificar un día cero de alto impacto en el software de infraestructura empresarial, explotarlo a gran escala, exfiltrar datos y extorsionar.

Los grupos de amenazas persistentes avanzadas (APT) y los operadores de ransomware como servicio (RaaS) como Cl0p no solo están por delante del juego, sino que están jugando un juego completamente diferente. Mientras que las empresas invierten en controles de prevención y detección, los actores de amenazas se centran en:

- Investigación y adquisición de día cero: descubrir o comprar vulnerabilidades antes de que los proveedores sepan que existen

- Persistencia y sigilo: Operando sin ser detectado durante períodos prolongados (tiempo medio de permanencia: 21 días según Mandiant M-Trends 2025)

- Objetivos de la cadena de suministro: software comprometido del que dependen las empresas pero que no pueden reemplazar fácilmente

- Paciencia táctica: esperar el máximo impacto antes de activar las alarmas

La verdadera respuesta: resiliencia sobre prevención

Si Harvard, con sus recursos, reserva de talento y sofisticación institucional, puede ser violada a través de la explotación de día cero, ¿qué esperanza tienen las organizaciones más pequeñas? La respuesta no está en prevenir todas las intrusiones (un estándar imposible), sino en construir marcos de resiliencia que asuman el compromiso.

Esto requiere un cambio de paradigma en la forma en que diseñamos los programas de seguridad:

- Asumir la mentalidad de infracción: Diseñe redes, controles de acceso y arquitecturas de datos asumiendo que los adversarios ya han penetrado las defensas perimetrales. Implemente la segmentación de confianza cero, el acceso con privilegios mínimos y la verificación continua.

- Preparación operativa para escenarios de conocimiento parcial: los cuadernos de estrategias de respuesta a incidentes deben funcionar cuando no se conoce el ámbito completo del riesgo. ¿Puede su equipo de IR aislar los sistemas críticos cuando no está seguro de qué sistemas se ven afectados? ¿Puede tomar decisiones de contención con inteligencia de amenazas incompleta?

- Integración de inteligencia de amenazas en tiempo real: aproveche las fuentes de amenazas automatizadas, la recopilación de OSINT y el monitoreo de la web oscura para identificar cuándo su organización aparece en los sitios de fugas o en las comunicaciones de los actores de amenazas, a menudo antes de que se activen los mecanismos de detección internos.

- Gestión de parches con priorización de riesgos: no todos los CVE son iguales. Desarrolle marcos que prioricen los parches en función de la explotación activa, la disponibilidad de exploits, la superficie de ataque expuesta y el impacto potencial en el negocio, no solo las puntuaciones CVSS.

- Ejercicios continuos de mesa: Simule regularmente escenarios de explotación de día cero donde la detección ocurre al final de la cadena de muerte. Pon a prueba la capacidad de tu equipo para tomar decisiones críticas bajo incertidumbre y presión de tiempo.

Aprovechar el análisis impulsado por IA en la respuesta a incidentes

Las operaciones modernas de inteligencia de amenazas dependen cada vez más de los modelos de aprendizaje automático para el análisis rápido de datos durante incidentes activos. Al analizar el conjunto de datos de violación de Harvard, las herramientas impulsadas por IA permitieron:

- Detección automatizada de PII en volcados de datos no estructurados utilizando modelos de NLP entrenados en definiciones regulatorias (GDPR, CCPA, HIPAA)

- Huellas dactilares de esquema para identificar la plataforma y la versión de ERP específicas en función de las convenciones de nomenclatura de campos y las relaciones de datos

- Extracción de entidades para mapear la estructura organizativa, las relaciones con los proveedores y las operaciones internacionales a partir de registros de transacciones financieras

- Análisis temporal para identificar patrones de acceso anómalos que sugieren cuándo es probable que se produzca un compromiso inicial

Estas capacidades, accesibles a través de plataformas CTI maduras con acceso adecuado a la web oscura y canalizaciones de ingesta de datos, permiten a los equipos de seguridad evaluar rápidamente el alcance de la violación y priorizar las actividades de respuesta cuando cada minuto cuenta.

Consideraciones finales

El incidente Harvard-Cl0p no se trata de que la postura de seguridad de Harvard falle. Se trata de la naturaleza asimétrica del conflicto cibernético moderno. Los atacantes deben tener éxito una vez. Los defensores necesitan tener éxito continuamente. Los días cero otorgan a los adversarios ventanas de oportunidad que ninguna cantidad de inversión en controles tradicionales puede cerrar.

Las organizaciones que sobreviven y se recuperan de estos incidentes no son necesariamente las que tienen los mayores presupuestos de seguridad. Son los que tienen marcos maduros de respuesta a incidentes, protocolos de gestión de crisis practicados y resiliencia organizacional integrada en su cultura.

Cuando caiga el próximo día cero, y lo hará, la pregunta no es si se verá comprometido. Es si puede detectar, contener y recuperar mientras opera con información parcial bajo presión extrema.